不是每一种NDR都是这么智能

随着数字化转型的浪潮,各种组织越来越多地发现自己受到了网络攻击,勒索软件、欺诈、证书盗窃、个人身份信息盗窃和知识产权盗窃每天都在全球发生。IT团队通常会使用和部署众多的网络安全工具来组建安全堆栈从而降低风险。安全架构的许多组件都是大家耳熟能详的,比如防火墙、VPN、IDS/IPS、终端检测和响应、安全事件和事件管理(SIEM)等。在过去的十年中,安全专业人员已经转向如何检测攻击和其他恶意活动,而不是仅仅专注于预防。SIEM和IDS曾经被认为是检测的最佳解决方案,但它们很快就耗尽了潜在的用途,需要进一步的演进,所以又衍生出更多的检测类技术和产品,IDS、IPS、EDR、NDR…很多朋友被这些不断更新的安全技术和产品弄晕了头,今天我们来聊聊这些安全产品的区别以及演进变化。

什么是IDS&IPS?

入侵检测系统 (IDS) 和入侵防御系统(IPS) 会持续监控网络,识别异常形成告警和log,阻止安全事件发生,并向安全管理员报告这些事件。

IDS/IPS主要基于特征或签名检测技术,对已知威胁和漏洞进行实时检测和在线阻断(IPS),成本低效率高。

什么是EDR?

EDR全称是终端检测与响应(Endpoint Detection and Response),它主要作用于主机侧,会在发现威胁时触发告警并自动响应,并处理掉相关威胁。通过部署在终端上的软件代理,EDR列出检测端点上已知的恶意软件和可疑活动的清单,如注册表更改和密钥文件操作。

什么是NDR?

NDR全称是网络检测和响应(Network Detection & Response),利用网络流量进行作业,提供威胁检测与预警能力,并提供威胁响应。NDR解决方案旨在帮助安全分析师在网络上和/或云中发现正在进行或已经发生的恶意活动的证据。NDR是攻击专业化和定向化趋势下出现的主动防御产品,侧重在基于实时或历史流量做异常检测和主动的威胁狩猎。

从某种意义上说,NDR工具是有效的“下一代IDS”。NDR和旧的IDS工具之间的一个很大的区别是:它主要使用威胁情报、机器学习等非签名技术来检测网络中的可疑流量。NDR工具通常会使用多种机器学习(Machine Learning)技术来识别正常的基线和异常流量,而不是静态规则或IDS签名。从历史上看,IDS的主要缺点是操作费时费力,效率有限,并且可能产生大量的误报。

NDR的出现是为了发现和补救某些类型的攻击。高级持续威胁(Advanced Persistent Threat APT)通常由国家情报机构的行为者实施,目的是收集外国公司和机构的情报、盗取知识产权或破坏。APT的行为者可能还包括资金充足但不道德的公司和黑客组织。他们的目标通常是长期驻留在受害者的数字资产上,因此使用了“持久(Persistent)”这个词。APT组织历来是最可能使用零日漏洞的,这使它们不容易被IDS、EDR检测到。在过去的几年里,网络犯罪集团已经开始使用APT策略和战术来对付他们的受害者:获取资源,窃取数据,然后引爆勒索软件。部署适当的NDR工具可以更好地发现从初始失陷设备向组织内其他目标资产的横向移动,失陷的特权凭证的使用,以及数据泄露行为。

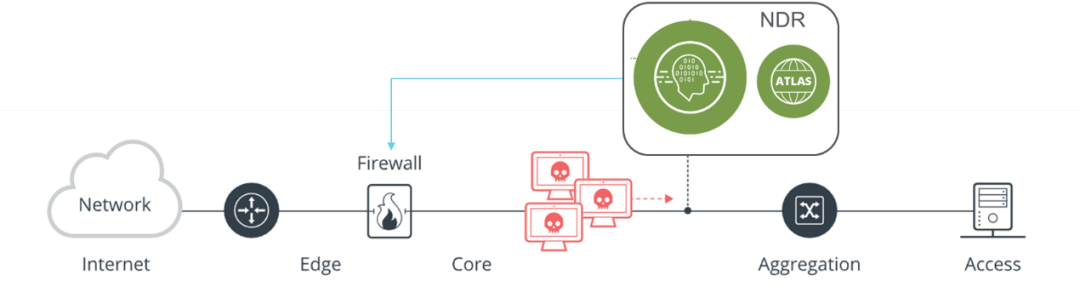

NDR工具也被部署在OT/ICS/IIoT环境中提供可见性,在这些环境中通常由于系统无法安装端点代理而无法部署EDR解决方案。企业经常将OT/ICS/IIoT设备与自己的通用IT网络隔离,以达到遏制的目的。这样的网络划分确实很有用,这些专门网络和通用网络以及后端网络之间的控制点是部署NDR的逻辑位置。

有什么区别?

传统上,IPS多数部署在网络边界,对已知威胁和漏洞进行高效拦截,但难以发现APT攻击且难以事后取证,回顾IDS/IPS的使用历史,它们的主要缺点是操作费时费力,效率有限,并且可能产生大量的误报。EDR主要用来监控和缓解端点攻击,这些攻击通常集中在计算机和服务器上。NDR监控南北向和东西向的网络流量,能够在相对更广的视角上为组织提供全网络范围的实时可见性。

传统的网络安全解决方案专注于发现安全威胁,这种方法确实适用于试图访问网络的活动威胁。防火墙和终端安全等传统工具可以阻止有害数据进入网络,但对已经入侵系统的有害数据却无能为力,因此组织还需要检测当前驻留在网络中的恶意软件和有害行为者。在已驻留威胁和新型的威胁发现方面,由于不断监控网络流量和利用了威胁情报、机器学习等新技术,NDR相对于IDS/IPS是更可靠、准确和全面的数据来源。但在已知威胁的检测和防护上,由于IDS/IPS已经是非常成熟的技术,性价比更高。所以,NDR并不是IDS/IPS完全的替代关系,而是互补的关系。

用户对NDR的关注

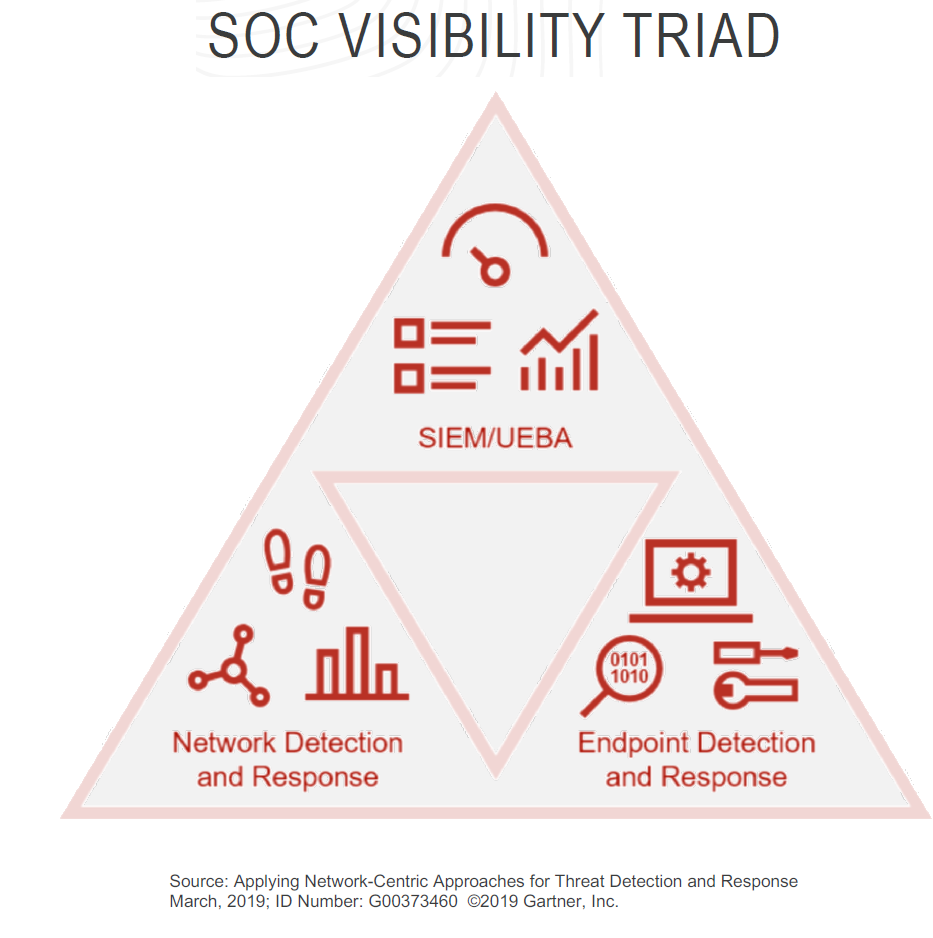

Gartner在2019年《应用网络中心方法进行威胁检测和响应》一文中提出了SOC可见性三位一体论,SOC应该拥有自己的可见性核心SIEM/UEBA、NDR和EDR。SOC三位一体寻求显著降低攻击者在您的网络上运行足够长的时间以实现其目标的机会。这些(SIEM/日志、网络流量、端点数据)应该被视为集成系统的数据源,从而实现基于行为的侦探分析、威胁狩猎以及取证调查。

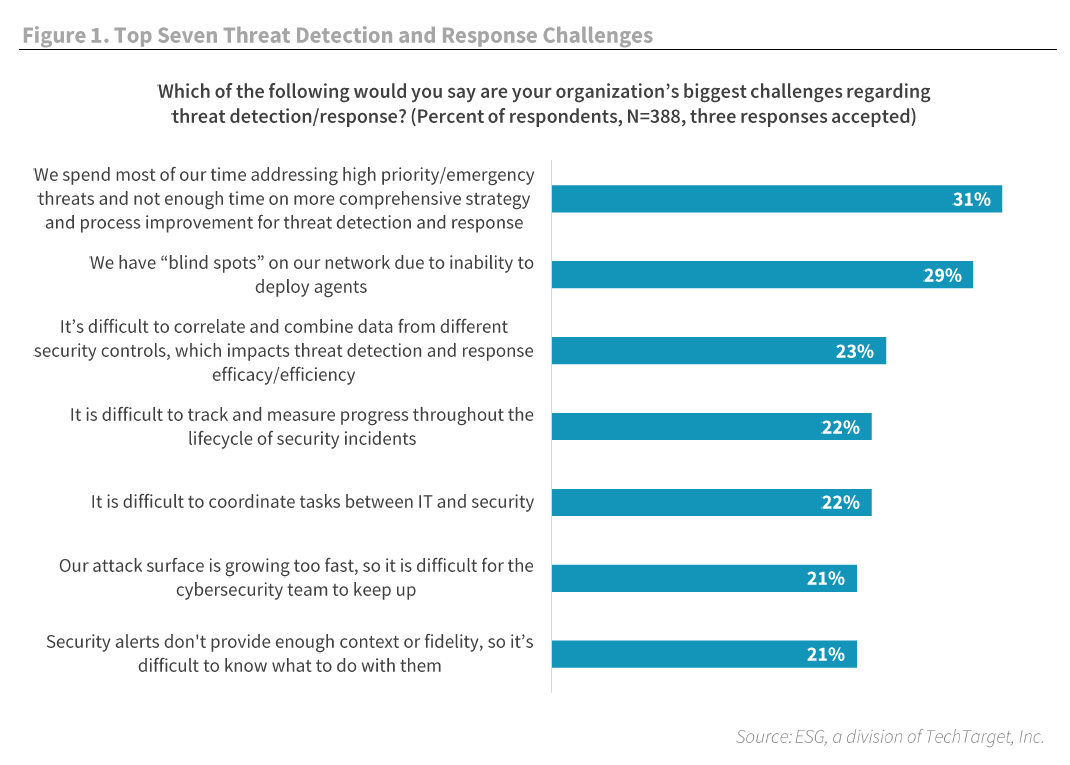

来自ESG的关于威胁检测和响应的最大挑战的调查报告显示:

1、我们将大部分时间用于处理高优先级/紧急威胁,而没有足够的时间用于更全面的战略和改进威胁检测和响应流程

2、由于无法部署代理,我们的网络上存在“盲点”

3、很难关联和组合来自不同安全控制的数据,这将影响威胁检测和响应功效/效率

4、很难跟踪和衡量安全事件整个生命周期的进展

5、网络和安全之间很难协调任务

6、我们的攻击面增长太快,所以网络安全团队很难跟上

7、安全警报没有提供足够的上下文或保真度,因此很难知道如何处理它们

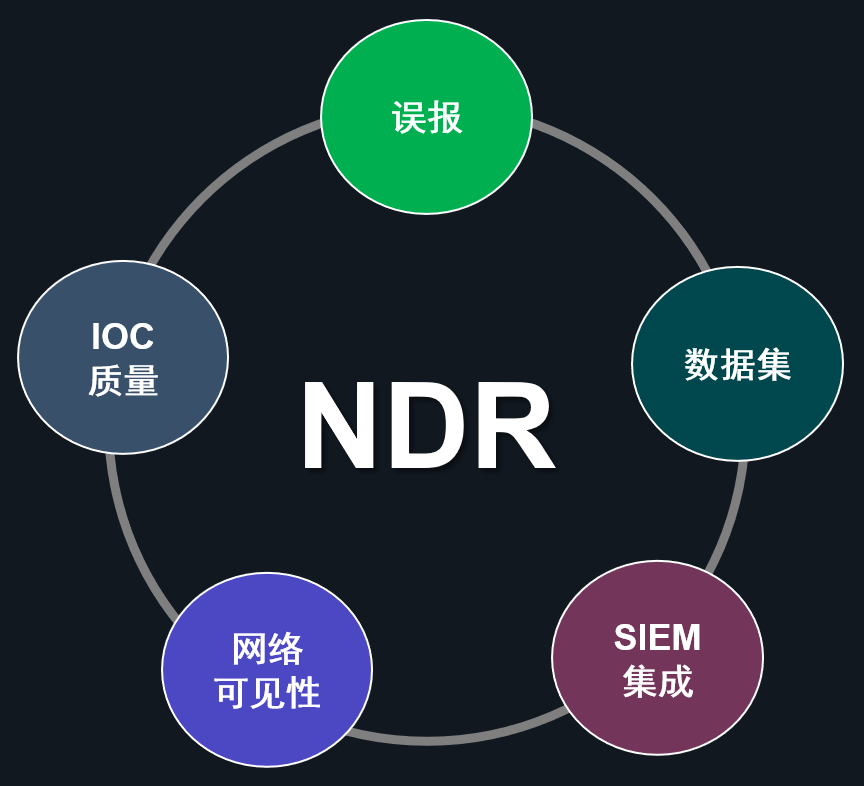

从用户对NDR的关注来看,主要集中在以下五个方面:

误报

过多的误报需要许多人力时间来验证,不同类型的算法会产出不同的结果,告警没有足够的上下文,缺乏对算法的可见性,因此无法查找事件的验证数据。此外许多机器学习有高算力要求,需要高质量的数据和高技能的工程师。

SIEM集成

SIEM软件授权许可非常昂贵,维护和操作SIEM基础设施的成本很高,并且需要太多的资源和时间。SIEM适合于检测已知的威胁,但对于检测未知的威胁不太有效,虽然经验丰富的网络安全分析师可以从使用SIEM中受益,但资历较浅的人除了查看基本的仪表板外,往往很难做其他事情。由于数据的不完整,SIEM不太适合某些用例。

网络可见性

随着组织试图弥合SIEM和端点检测和响应工具之间的差距,整个安全行业迅速采用了NDR。但是,如果网络中移动的数据不是完全可见的,就像加密的流量一样,完全保护是不可能的。需要优化的NDR,如果你看不到问题,你就无法解决它。

威胁情报的质量

威胁情报馈源有望改善态势感知,增强网络防御能力,并提供资源优先级的数据。威胁情报要求精准性和广泛的覆盖率,但并不是所有的威胁情报源都有很好质量。情报信息的噪音有多大?情报的可信度有多高?他们是如何获得情报?什么/谁是威胁的供应商来源?提供的是感兴趣的威胁?生成信息需要多长时间?它的共享速度有多快?你能及时地利用这些信息做出行动决策吗?共享基础设施是什么?你能自动化访问吗?你能以自动化的方式访问和注入操作过程吗?信息的使用和存在是否一致?

数据集

威胁检测的数据源是事实来源,糟糕的数据会导致糟糕的分析结果。许多NDR是基于Netflow作为数据源并按需抓包,没有充分的证据,无法回溯调查,只有基于连续包的捕获和持续监控的NDR,才能实现提前预警和回溯调查根源分析。

什么是高级NDR?

并不是每一种牛奶都叫特仑苏,不同的NDR也一样。区别于上一代的NDR解决方案,NETSCOUT公司推出的Omnis Cyber Intelligence(简称OCI)威胁智能平台是一种高级NDR,最大的不同在于所使用数据的质量和通过ASI专利技术进行智能数据分析能力。

高级NDR包括以下特点:

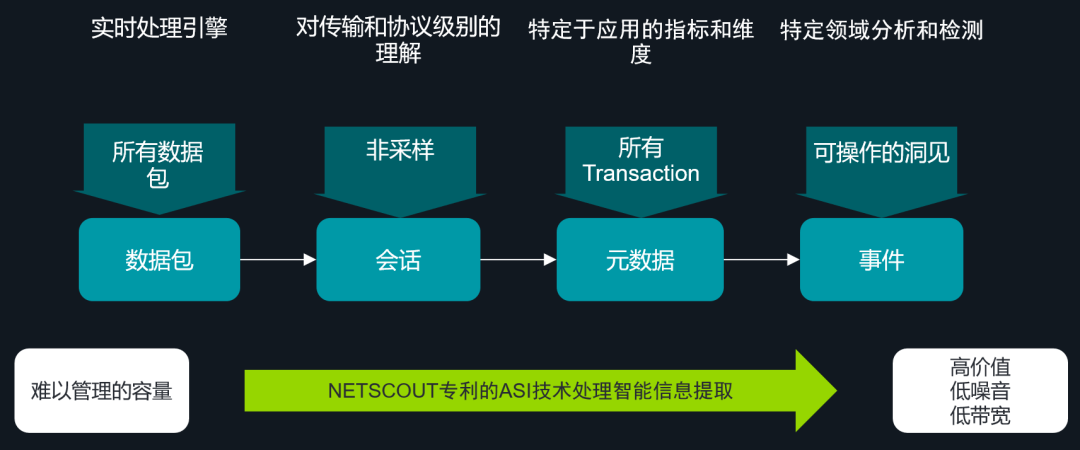

基于非采样的全量数据包,而非Flow

NetFlow是NDR的一个常见数据源。用NetFlow来获得整体的网络可见性可能很好,但它太浅,信息数据不完整,无法提供针对原始报文的可见性,而原始报文对于检测更高级的攻击(如APT、隧道攻击)是必需的。OCI这种高级NDR使用非采样的全量数据包作为数据源,通过ASI专利技术进行智能数据分析和威胁检测。

线速捕获和存储原始数据包

通过其专门的网络捕获模块,高级NDR在整个攻击的生命周期中提供连续的线速的数据包捕获和存储。上一代NDR解决方案往往仅在触发警报时进行包捕获,常常难以有效溯源调查,我们可以想象一种情况:如果一种新型威胁发生时,NDR并没有产生告警,那这种威胁很可能被其漏过,NDR没有捕获和存储与该威胁相关的数据包,我们要想对它进行回溯取证就无从下手。

实时提取元数据的能力

高级NDR专用的网络检测引擎可以大规模地进行深度包检测(DPI技术),线速捕获完整数据包并提取2-7层的高质量、高价值和低容量的元数据。同时对这些元数据进行威胁情报富化和分析,以实现实时和历史威胁检测。

本地存储和分析

在本地保存完整的原始数据包和元数据(无需将它们发送到云),因此既不需要占用高额的存储资源,也不会降低数据完整性,还可以利用索引技术快速访问保存的原始数据包和元数据,以便进行响应性分析和长期调查。

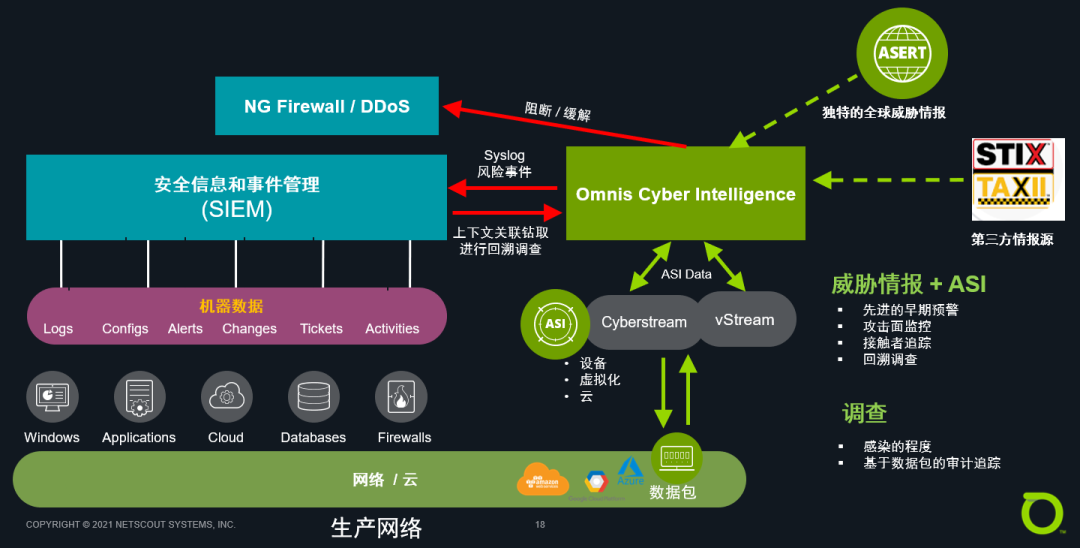

精心策划的威胁情报

NETSCOUT的ASERT(Active Threat Level Analysis System)是一个全球安全响应与威胁研究的精英团队,为当今的企业和网络运营商提供世界级的网络安全研究和分析。ASERT拥有大量的研究DDoS、僵尸网络和APT的安全专家,通过管道、逆向工程、蜜罐等方式研究全球的威胁情况,为客户提供安全态势和战略情报,并通过ATLAS Intelligence Feed(简称AIF)为NETSCOUT的安全产品和服务提供威胁情报,为客户创造最大价值。

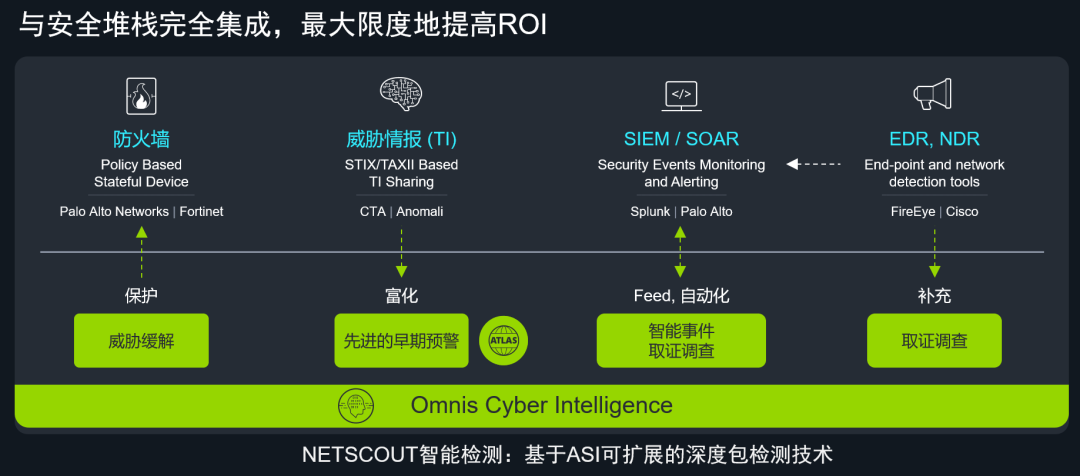

完全集成和数据输出

完全融入现有的安全生态系统。例如,通过向SIEM/SOAR提供元数据和数据包输出的能力,以便与其他数据(例如,EDR、SIEM日志或威胁情报)结合,以便用户分析。

有了OCI这种高级NDR,能够真正提升网络团队和安全团队的协作有效性:为网络团队提供安全视角快速判断性能下降或通信故障是否由安全事件造成;安全团队获得最高质量的网络数据用于事件分析与调查取证;基于同样的网络数据包的分析,网络运维团队与安全防护团队实现协同工作并能共享底层数据,避免重复投资。

NETSCOUT如何帮助您?

这个长期困扰管理、制造和IT人员的IIoT性能问题从而得到根本解决,使工厂运营恢复到可靠水平,这让整个团队大大松了口气。

30多年来,NETSCOUT的核心竞争力一直是捕获数据包和可扩展的DPI深度包检测技术。NETSCOUT的ASI自适应服务智能专利技术将这些数据包转换为丰富的独特的2-7层元数据,我们称之为智能数据。

NETSCOUT的Omnis Cyber Intelligence解决方案可以使用智能数据提供以下功能:

无边界的可视性

Omnis CyberStream是一种高度可伸缩的数据包捕获、分类和存储的探针设备,提供on-prem和虚拟化部署方式,支持南北向和东西向流量监控,为您提供跨越数据中心和云环境的360°全景可视性。

智能诊断

与持续的威胁情报源相结合,使您能够随时了解所有已知的威胁指标;NETSCOUT提供多种类型的检测,包括智能的网络数据统计和行为分析,通过OCI使用威胁情报(AIF或第三方)来填补其他网络安全工具留下的监控盲点。

智能融合

NETSCOUT与Splunk、PaloAlto Networks和AWS Security Hub等多个合作伙伴产品的无缝集成,使您的整个安全堆栈更强大、更可靠。高级NDR不仅仅是“检测”威胁:它还有助于阻止威胁。OCI与您的防火墙集成,以支持在边界自动阻断威胁。NETSCOUT的智能数据可以输出,并与您的其他数据来源相结合,填补可见性的空白,以提高事件调查效率,减少平均解决时间(MTTR)。

邮箱 y.k@whpermanent.com

电话 027-87569272

地址 湖北省武汉市洪山区文化大道555号融创智谷A10-5

关注恒景

获取最新案例及解决方案

武汉恒景伟业科技有限公司 鄂ICP备2026002508号-1  鄂公网安备42011102005986号

鄂公网安备42011102005986号

恒景动态

恒景动态