中国经济正处于高质量发展的重要时期,通过积极促进数字技术与实体经济深度融合,数字经济发展成果显著。制造业是实体经济的基础,其数字化转型正朝着更深层次迈进,无论是研发、供应链,还是生产、营销,数字化应用都已进入深水区。建设现代化产业体系,坚持把发展经济的着力点放在实体经济上,推进新型工业化,加快建设制造强国、质量强国、航天强国、交通强国、网络强国、数字中国,这也为制造业提供了更加清晰的目标。通过采用创新的数字技术实现降低成本、提高质量、增加效益和保障安全的制造业核心业务价值,最终实现数字化转型,是中国制造行业的共识。越来越多的制造企业对网络进行现代化升级,终端设备不断增加的同时,企业也在使用越来越多样的系统和应用来加快全数字化进程。局域网、无线网、广域网,分散的网络策略,多样化的终端接入方式,不计其数的远程连接,都让企业网络的规模和复杂性不断增加,达到了网络设计意图始料未及的程度。当前,制造行业在信息安全上主要面临三大风险:一、层次不清晰,隔离不力;

二、系统安全漏洞未知,缺乏风险与威胁情报;

三、访问控制手段粗放,难以有效控制和管理。

为什么很多企业目前采用的安全措施还不是那么有效?首先,在部署网络安全时,大部分企业都会选择多家厂商的安全产品或解决方案,这些产品之间的集成联动没有取得预期的效果;其次,企业的受攻击面不断扩大,安全防护的技术难度也在与日俱增,许多终端附近可能没有专人来提供保护。IT 永远在 “救火式” 响应问题,企业投入大量成本,取得的效果却难以言述。

在安全方面,客户很难一次性投资所有事情,因此,思科提出‘零信任之旅’的概念,这是一个很清晰的脉络和旅程。借助思科零信任,企业可以一致地实施基于策略的控制;全面洞察整个环境中的所有用户、设备、组件等;获得有助于更好地检测和应对威胁的详细日志、报告和警报;利用思科零信任安全框架提供更加安全的访问,防止可视性方面的缺漏,并缩小受攻击面。

思科零信任,打造制造企业安全屏障

思科零信任,打造制造企业安全屏障

企业面临的网络安全难关已经从数据安全上升到企业安全。思科强调企业安全无差别、无边界、零信任、端到端,致力于在零信任的网络架构基础上做到端到端的安全性。零信任是什么?它是一种为网络、应用和环境中的所有访问全面提供安全保护的方法。这种方法有助于为来自用户、最终用户设备、API、物联网、微服务、容器等的访问提供保护。它可以保护员工、工作负载和工作场所。零信任是一种安全策略,其核心理念是在组织网络架构中避免一切默认的信任。与传统方法的区别在于,零信任方法从不默认信任,会为每个访问请求建立信任,确保只有正确的用户和设备才可以访问应用程序和网络。思科的零信任概念包括三个 W ,分别适合IT环境下三个主要角色,一是 Workload ,主要是在数据中心领域;二是 Workforce ,是指使用 IT 资源的参与者;三是 Workplace ,是指提供办公的基础环境。零信任的基本概念是去除缺省信任,同时仅仅按照业务实际需求给予最低访问权限。思科的零信任方案端到端覆盖了任意场景的安全需求,同时通过打破缺省信任实现整个方案的零信任战略。Workforce 为用户及其设备建立信任度,以访问应用程序和资源。Workplace 为所有用户和设备,包括物联网,建立对网络的最小特权访问控制。Workload 基于风险评估、情景策略和经过验证的业务需求,限制对工作负载的访问。

随着 IT 技术的不断升级,用户场景更加多变,设备类型也更加多样化,应用虚拟化技术不断迭代,以及业务安全的边界越来越模糊,企业安全面临更大的挑战。思科的零信任安全通过 4 个 A 来实现,即任何用户(Any User)、任何设备(Any Device)、任何应用(Any App)、任何地点(Any Where),都需要打破原有的默认信任机制,通过集成化的方案实现对 4 个 A 的端到端的安全认证和赋能,以此寻求证明用户、设备、应用和行为的可信性。4A 的目的是为了实现任何用户都能够实现可信的接入,包括物联网在内,每个用户都能够可信地接入到网络。同时,保证任何接入设备本身都是受保护的、安全的。再者,保证任何应用都是安全的,不管应用是在传统数据中心还是在公有云中,都具备可视性并实现相应的安全保护。最后,用户从任何地方接入网络,不管应用部署在哪里,都能够实现一致性的安全策略,保证其合规性。

构筑零信任的桥梁,思科助力企业实现智能制造

构筑零信任的桥梁,思科助力企业实现智能制造

工业 4.0 和 IoT 等创新技术的发展给制造业网络安全带来了新的挑战,OT 和 IT 已经变得密不可分。在制造业场景中,IT 和 OT 人员有不同的操作程序和角色分工,他们的关注点有很大的不同。OT 人员的任务是建立和维护物联网/ OT 网络以及连接到这些网络的设备。他们专注于安全性、可靠性和生产力。IT 安全人员则专注于维护信息的保密性以及 IT 系统的完整性和可用性。二者最终目标都是为了确保组织的安全,将风险降到最低。但是,制造业普遍存在 IT 和 OT 疏离的问题。分工不同导致二者之间出现巨大的认知鸿沟:IT 人员有技术知识,却不了解 OT 运营方式;OT 人员对运营很清楚,但缺乏 IT 知识。另外,在某些制造场景中,企业的很多设备使用时间过长,非常老旧,IT 的方案并不能与之匹配;OT 的一些沟通协议,或是一些特殊设备,必须有更加适合 OT 的场景,同时又要满足 IT 对 OT 的可视要求。企业顾此失彼,导致 IT 与 OT 无法很好地融合在一起。针对这些问题,思科推出了 “ IT / OT 的融合方案” 。采用了专门针对工厂,适合 OT 的防火墙 ISA3000 ,能够满足特殊的 OT 场景的安全需求。思科 Cyber Vision 可以帮助管理员快速发现并定义 OT 资产,生成实时网络通信视图,让 OT 工程师在任意位置都能够清楚地看到他们的 OT 网络在不同条件下的运行情况,更好地计划安全和生产的连续性;同时,与 IT 网络安全团队合作,通过多系统集成将 OT 的背景、理解和知识带给 IT 团队,为实现整个企业网络,包括任何用户(Any User)、任何设备(Any Device)、任何应用(Any App)、任何地点(Any Where)在内的安全目标奠定坚实的基础。另外,思科的 ISE 系统帮助客户进一步完成了 IT / OT 融合,将 IT 网络及 OT 网络的接入控制及可视统一起来。Stealthwatch 流量分析系统将 IT/OT 流量统一呈现,方便管理回溯及异常问题发现。思科 Firepower 下一代防火墙用户负责 IT / OT 的访问隔离及策略控制,这些产品同时都与 Cyber Vision 系统深度集成,形成一体化的架构方案,让任意 OT 设备的每个接入和每次访问都十分清楚。通过这种方式,IT 和 OT 加强了沟通,他们之间的知识可以相互分享,最终为企业提供完美的解决方案。

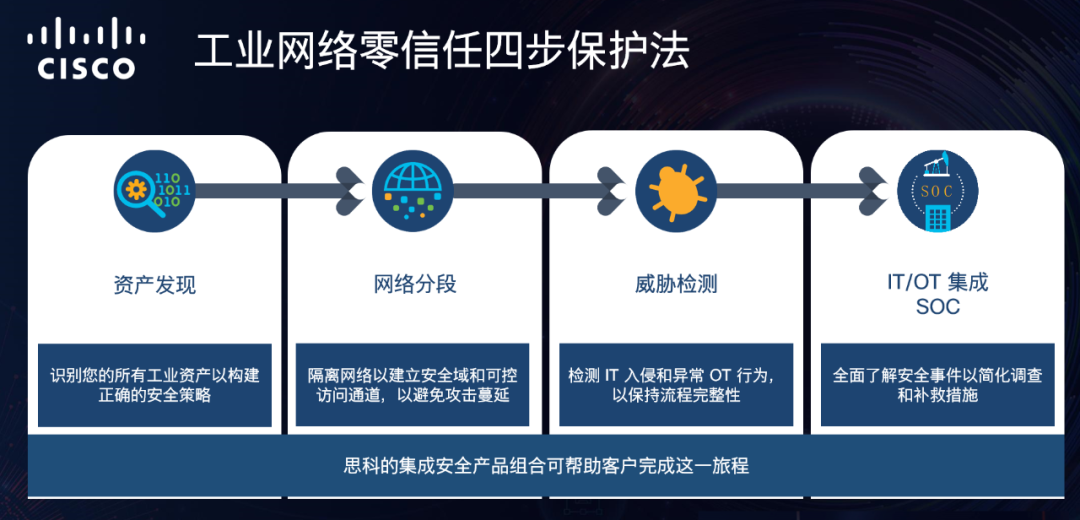

零信任安全策略是一个长期的过程,思科以 “工业网络零信任四步保护法” 保护企业资产。首先,资产发现,识别企业所有工业资产以构建正确的安全策略;其次,网络分段,隔离网络以建立安全域和可控访问通道,以避免攻击蔓延;再次,威胁检测,检测 IT 入侵和异常 OT 行为,以保持流程完整性。最后,IT / OT 集成 SOC ,全面了解安全事件以简化调查和补救措施。

思科基于 3W 战略为企业制定了具体的零信任方案,并在国内制造企业进行了实施。方案包含并覆盖:零信任办公、零信任灵活办公、零信任数据中心,及零信任工厂四个部分。思科的零信任方案为制造企业在各种应用和整个环境中,来自任意用户、设备和位置的访问提供完善的保护,员工、工作负载和工作场所都处于思科零信任安全框架的安全防护中。零信任办公场景下,思科身份服务引擎(ISE)可实时调配有关网络接入设备的策略,使移动用户或远程用户能够以可信合规的方式通过无线连接获得与有线连接一致的服务访问体验。在混合办公场景下,无论员工在任何场所,都可以通过安全专用通道连接公司的各种业务程序,实现灵活安全办公。思科在数据中心安全架构中,通过思科 Firepower 下一代防火墙与数据中心 ACI 方案相结合,利用微分段技术来完成数据中心安全区域及边界的安全隔离,并通过思科专利技术防火墙集群技术,将思科防火墙更加高效的集成至数据中心 Fabric 网络。同时,将集群应用在双活数据中心场景,帮助用户解决双活数据中心场景中遇到的异步流量及策略一致性的问题。通过中长期分步实施网络安全策略,思科助力制造企业向全域智能制造零信任稳步演进。- 首先,企业从领导到执行侧,认可零信任原则,避免由于信任导致的安全风险,可信是临时的,针对必要访问采取最小权限原则;

- 其次,制定企业自身的零信任安全战略,分场景、分阶段制定方案,逐渐向全域智能制造零信任演进;

- 最后,基于战略进行方案细化并进行零信任能力建设,提高企业的信任验证能力,授权的执行能力,可信状态持续跟踪能力,权限动态变更能力以及事件回溯分析能力。

通过网络及安全的逐渐演进,最终达到全域零信任状态。毫无疑问,企业正在加速上云的步伐,无论是公有云、私有云,还是混合云,加速向云迁移正在推动着对云原生技术和云消费体验需求的产生,安全防护必须无处不在。安全没有一体适用的万全之策,零信任不仅仅是技术,还有关思维和过程。思科零信任的愿景在于,让网络安全赋能 IT 转型,当访问无处不在,从任何设备连接到任何应用程序的所有用户都能实现安全访问。同时,思科在中国市场有一个重要使命,就是将思科先进的科技用开放的平台赋能给国内的生态合作伙伴,为不同行业的客户提供最值得信赖的安全策略和无处不在的专业保障。

要了解更多信息,请关注武汉恒景科技有限公司微信公众号,或留言联系我们。

思科零信任,打造制造企业安全屏障

构筑零信任的桥梁,思科助力企业实现智能制造

鄂公网安备42011102005986号

鄂公网安备42011102005986号

恒景动态

恒景动态