FortiGate | Fortinet零信任网络构建之接入及策略中心

今天来谈Fortinet零信任网络解决方案的核心:零信任接入及策略中心网关FortiGate。

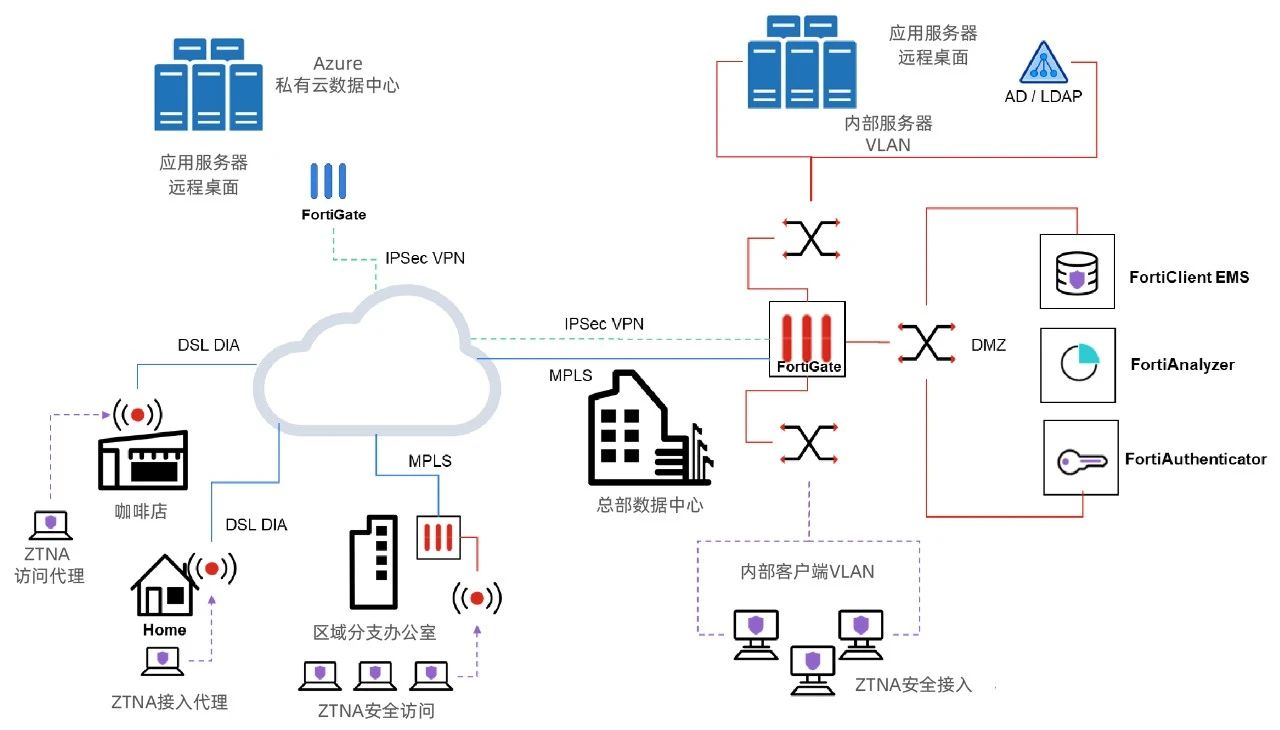

以下架构中的组件FortiAuthenticator身份识别与管理(IAM)以及FortiClient终端设备安全管理和其集中管理组件FortiClient EMS,我们在该系列文章的前两篇中有详细介绍。FortiAnalyzer作为Fortinet的日志数据湖,在该架构中可以记录、收集、分析FortiGate设备的日志和事件,同时是一款轻量级的SOC做安全事件自动响应,可选择性部署。

基于以上架构,无论用户位于总部公司网络内,还是远程办公如咖啡店、家中,或在分支机构网络,执行零信任网络接入与访问ZTNA策略,都可以安全地访问内部资源,而无需额外的VPN连接。FortiGate可作为访问代理在允许访问之前验证设备身份、用户身份、设备运行状况、地理位置、时间和应用程序权限,在企业网络内外提供一致的用户体验。

设计零信任访问解决方案时,请考虑与通过 VPN 的传统远程访问有何不同。传统上,VPN用于保护不安全连接中的数据流。然而,通过VPN进行访问的方法通常无法考虑受病毒感染或不合规的终端感染网络设备的风险。鉴于允许远程设备进入网络的风险更大,它们的访问通常受到限制。

ZTNA通过保护SSL连接上的流量、验证设备身份、验证适当的PC上的安全功能是否已打开,以及验证用户身份来解决其中一些问题。这些措施有助于减少安全风险因素,为远程用户提供与在办公室本地工作时类似的访问级别。这也引发了基于角色的应用程序访问,其中根据用户和设备角色而不是网络的源地址和目的地址授予访问权限。

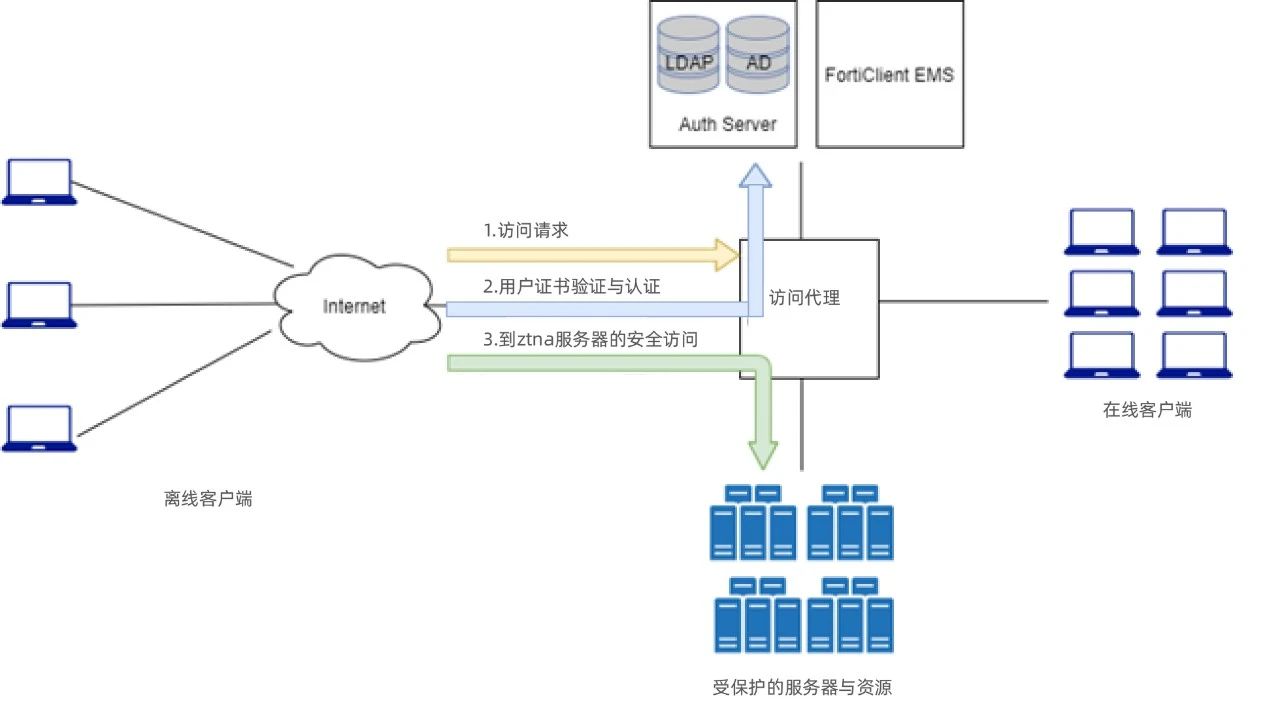

第一种是ZTNA访问代理 ZTNA访问代理允许用户通过SSL加密的访问代理安全地访问资源。这样就无需使用拨号 VPN,从而简化了远程访问。ZTNA 规则和标记提供额外的身份和安全态势检查。

FortiGate在ZTNA安全访问(非访问代理)部署中的功能为:

-对本地网络用户或远程VPN用户实施ZTNA规则和标记。

-根据从FortiClient EMS接收到的ZTNA标签验证设备身份、用户身份、设备运行状况和其他属性。

-根据ZTNA标签和动态地址列表拒绝或允许访问网段或应用程序。

无论以上哪种部署,FortiGate还是零信任网络接入与访问ZTNA的策略执行中心:

-对访问代理应用ZTNA规则和多重身份验证 (MFA) 要求。

-使用从ZTNA标签派生的动态IP地址列表,通过ZTNA状态检查强制执行防火墙策略。

-根据用户身份、设备身份和状态合规性授予基于角色的应用程序访问权限。

在整体的的零信任架构中FortiGate与其他组件FortiAuthenticator、FortiClient(FortiClient EMS)与FortiAnalzyer的关系以及交互可以简单的概括为:

-与FortiClient EMS连接接收ZTNA标签和终端证书以进行设备身份验证。

-通过FortiAuthenticator与Active Directory、LDAP或SAML提供商等身份提供商 (IdP) 集成,以进行用户身份验证和MFA。

-将日志发送到FortiAnalyzer以进行ZTNA日志记录、报告和分析。

总之,FortiGate在零信任架构中发挥着核心作用,提供安全访问代理、执行ZTNA策略和接入设备状态检查、与其他 ZTNA 组件集成,实现基于用户、设备、基于角色的应用程序访问和安全态势及合规性的检查。

邮箱 y.k@whpermanent.com

电话 027-87569272

地址 湖北省武汉市洪山区文化大道555号融创智谷A10-5

关注恒景

获取最新案例及解决方案

武汉恒景伟业科技有限公司 鄂ICP备2026002508号-1  鄂公网安备42011102005986号

鄂公网安备42011102005986号

恒景动态

恒景动态