【Splunk+塞讯验证】联合方案-助力客户提升威胁狩猎能力

在当前复杂的网络安全环境中,企业面临着日益增长的高级持续性威胁(APT)。

Splunk 作为全球领先的安全信息与事件管理 (SIEM) 平台,具备强大的日志收集、分析和可视化能力。然而,面对不断演变的高级持续性威胁,检测规则需要持续优化和更新,这往往是企业在日常安全运营中面临的主要挑战之一。

为帮助企业充分发挥 Splunk 平台在威胁检测与关联分析方面的强大能力,持续优化及扩展 Use Case 和检测规则,Splunk 与塞讯验证联合推出解决方案,旨在通过三个关键方面显著提升客户的威胁狩猎能力。

本文将详细探讨这一方案的技术细节和实际应用。

一、验证和丰富安全检测规则

塞讯验证通过先进的攻击模拟技术,帮助企业全面提升检测规则的有效性。

验证现有 Use Case 的有效性

在实际应用中,安全团队往往难以确认现有检测规则是否能有效识别最新的攻击手法。塞讯验证通过系统化的测试方法,帮助企业验证 Splunk Enterprise Security 中的检测规则,确保其有效性。

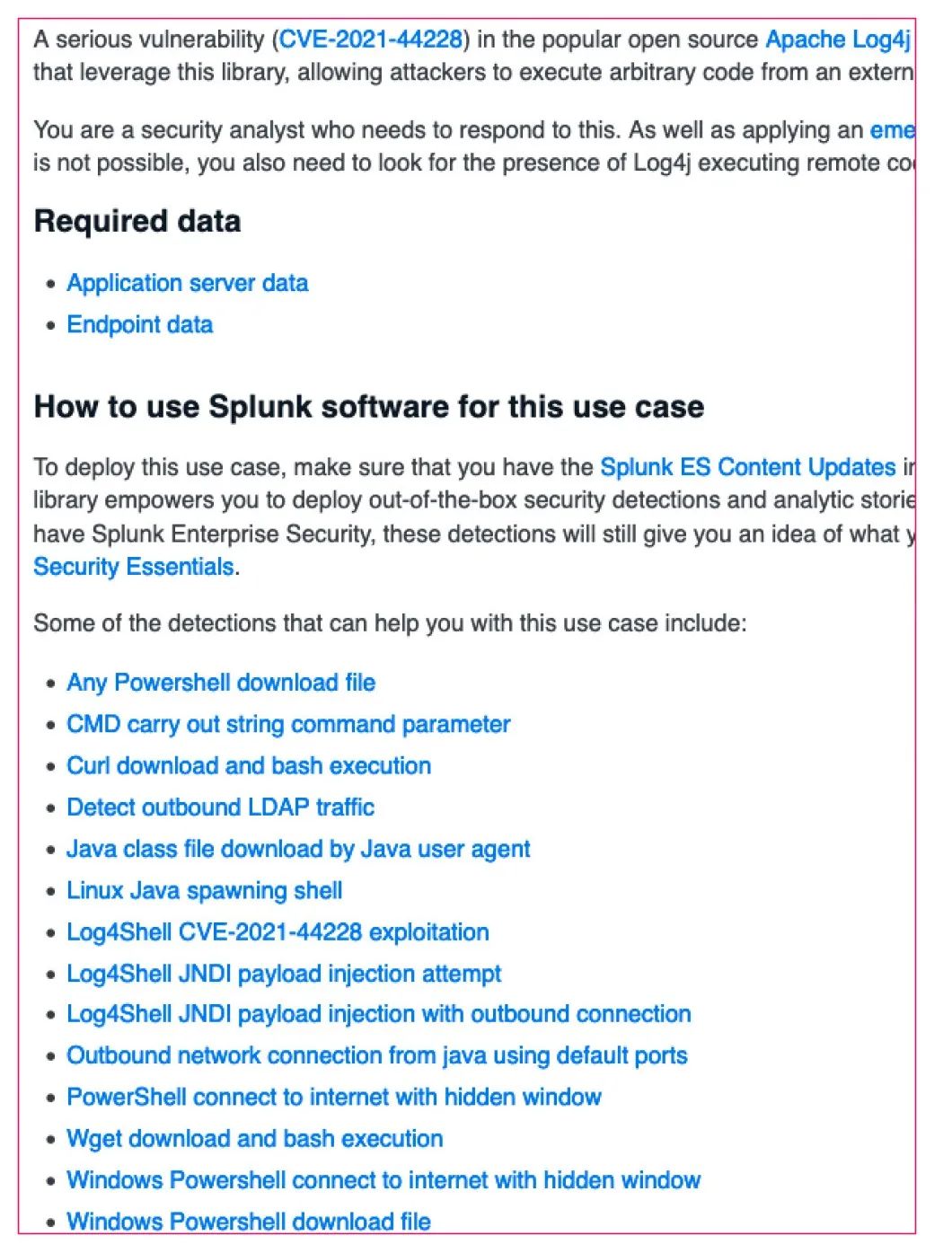

▶ 实际应用示例:

以 Log4j 漏洞(CVE-2021-44228)为例,塞讯验证提供近 200 种攻击模拟规则,全面验证检测规则的覆盖范围:

通过这些模拟测试,企业可以:

及时发现检测规则的盲点

验证新增规则的有效性

确保防护措施的及时更新

在 Splunk Enterprise Security 中,相关的默认 Use Case("Detecting Log4j remote code execution")可以通过这些对应规则的模拟与充分验证,确保能够及时有效检测相应的攻击变种。

Source URL:

识别潜在的检测盲点

安全威胁往往会利用防护体系的薄弱环节发起攻击。通过对比模拟攻击的完整攻击链与实际检测效果,可以有效识别潜在的防护短板。

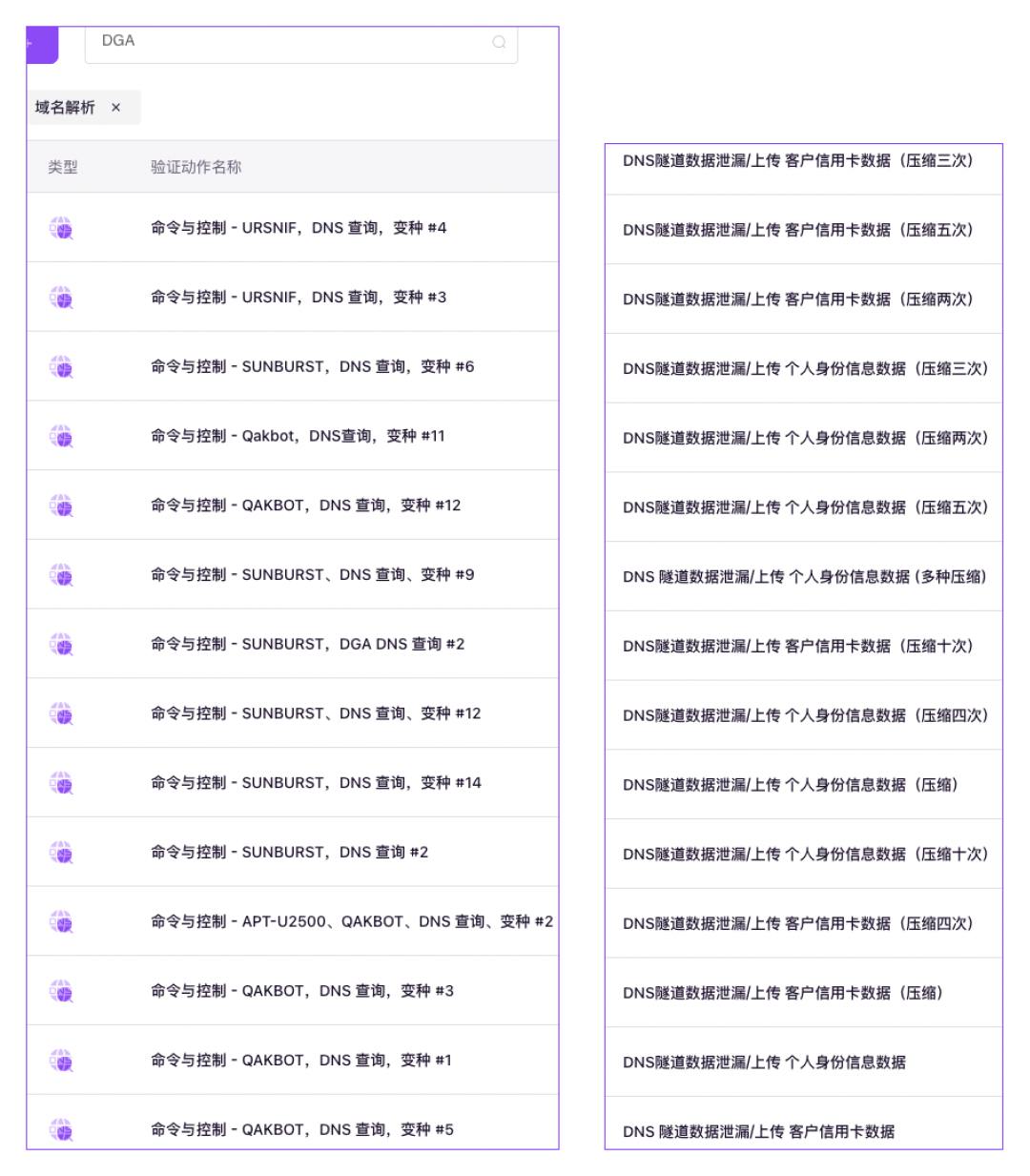

▶ 实际应用示例:

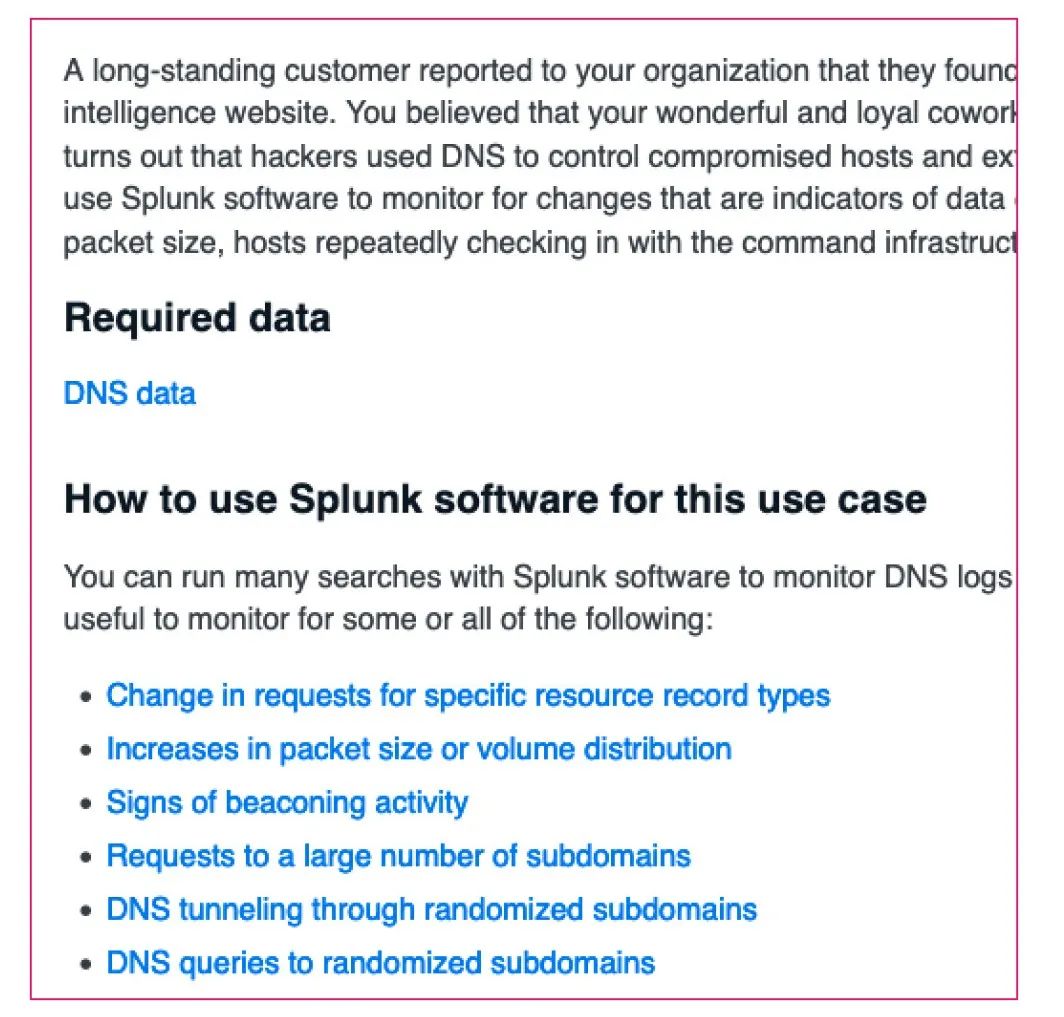

以 DNS 隧道检测为例,仅分析 DNS 服务器日志可能无法完全识别数据泄露行为。通过引入更多维度的数据源分析,如 DNS 流量特征、通信行为模式等,可以显著提升检测的覆盖度与准确性。

塞讯验证通过模拟各类恶意域名解析和 DNS 隧道数据泄露场景,帮助企业建立更全面的检测机制:

Splunk Enterprise Security 中默认的 Use Case:Monitoring a network for DNS exfiltration

Source URL:

提供额外的检测规则建议

基于最新的 MITRE ATT&CK 框架和威胁情报,解决方案可以为 Splunk Enterprise Security 提供更丰富的检测规则。

▶ 实际应用示例:

针对新出现的 DarkSide 变种与攻击,塞讯验证提供专门的攻击模拟,助力 Splunk 增加数据源分析,包括网络流量分析规则(只分析终端侧的数据源是不够全面的)和行为检测逻辑。

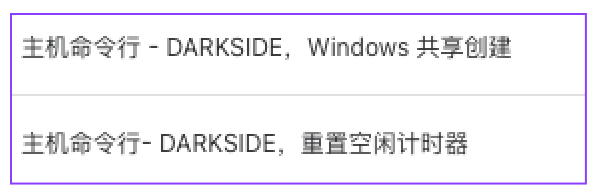

塞讯验证提供针对 Darkside 勒索团伙的攻击模拟:

A. 命令与控制战术(此勒索团伙使用到的若干技术)

B. 信息收集战术(此勒索团伙使用到的若干技术)

C. 持久化战术(此勒索团伙使用到的若干技术)

D. 命令与控制战术(此勒索团伙使用到的“入站工具传输”技术)

E. 防御绕过战术(此勒索团伙使用到的绕过技术)

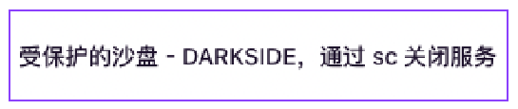

F. 破坏影响战术(此勒索团伙使用到的若干技术)

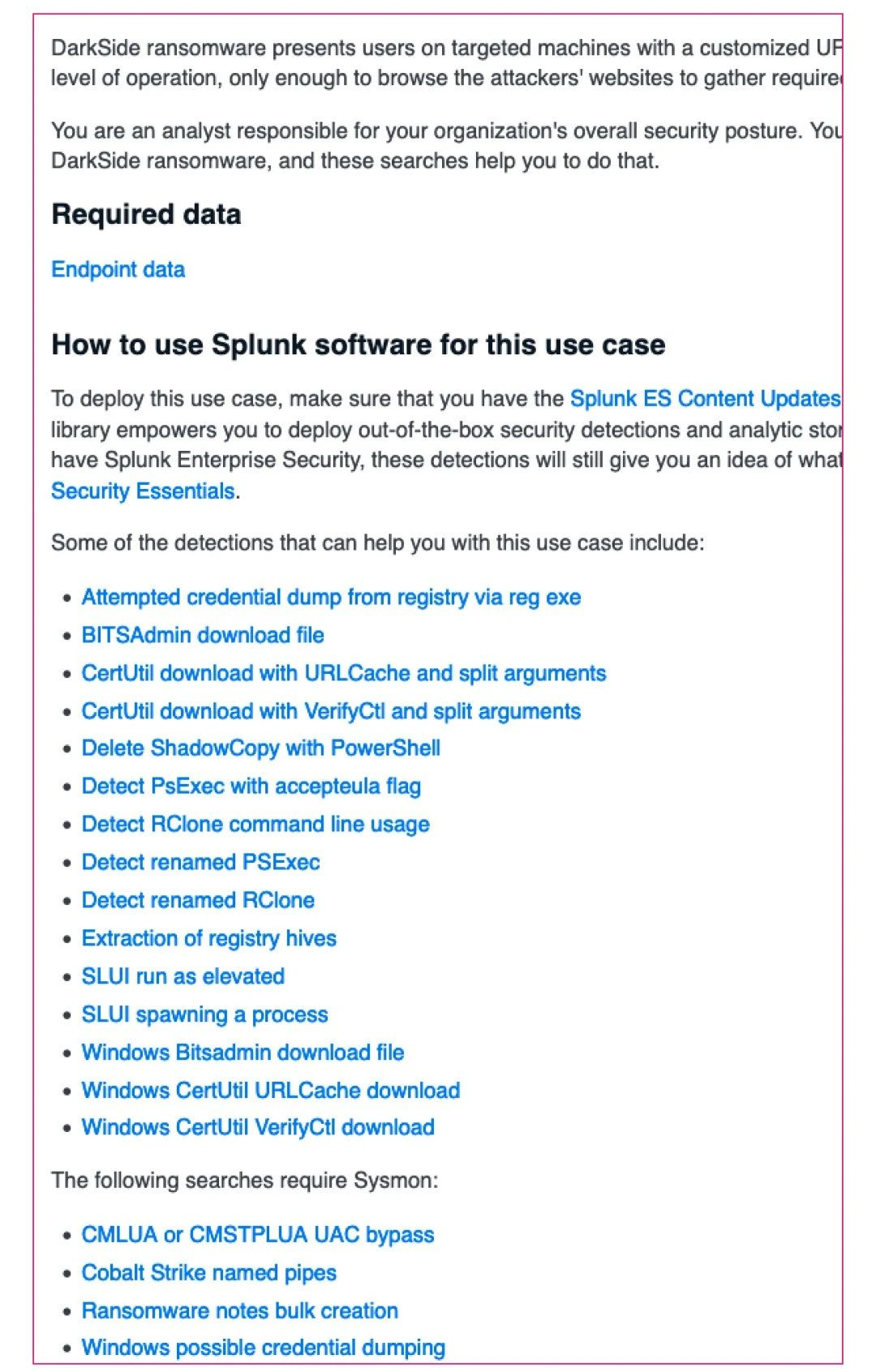

Splunk Enterprise Security 中默认的 Use Case:

Detecting DarkSide ransomware

Source URL:

https://lantern.splunk.com/Security/UCE/Guided_Insights/Threat_hunting/Detecting_DarkSide_ransomware

▶️ 新增加 Splunk 检测规则示例:

Process_Command_Line="*delete shadows*")

二、基于 APT 场景的攻击模拟构建高级威胁画像

高级持续性威胁(APT)因其隐蔽性和持久性特点,对企业安全防护体系提出了更高要求。联合解决方案通过以下方式构建全面的 APT 威胁防护体系:

模拟复杂的 APT 攻击链

技术细节:塞讯验证基于真实 APT 组织的战术、技术和过程(TTPs)构建完整的攻击场景。

实际操作:模拟 APT28 的典型攻击流程,包括初始访问、权限提升、横向移动和数据泄漏等阶段。

捕获和分析详细日志

数据收集:Splunk 平台配置高级的数据收集策略,包括网络流量、系统日志、应用日志和用户活动等多维度数据。

分析方法:利用 Splunk 的机器学习能力,如异常检测算法,识别攻击链中的异常模式。

构建全面的 APT 组织画像

画像组成:包括技术指标(IoCs)、攻击工具特征、网络行为模式和数据泄漏技术等。

应用价值:安全团队可以基于这些画像,在 Splunk 中创建更精准的相关性规则和行为分析模型。

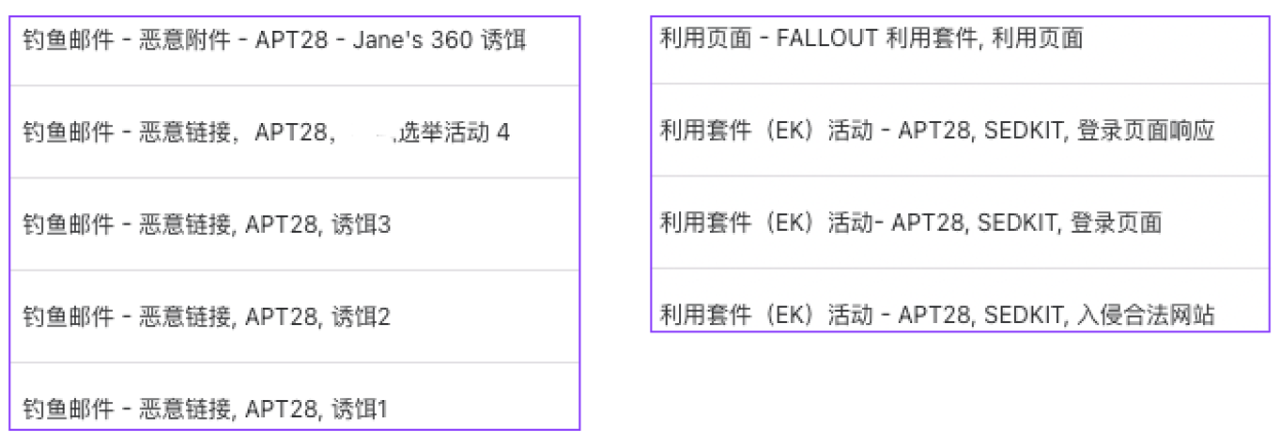

塞讯验证模拟覆盖全攻击链 APT 场景:

A. 初始访问战术(此 APT 组织使用到的若干技术)

B. 持久化战术(此 APT 组织使用到的若干技术)

C. 命令与控制战术(此 APT 组织使用到的“入站工具传输”技术)

D. 横向移动战术(此 APT 组织使用到的若干技术)

E. 信息收集战术(此 APT 组织使用到的若干技术)

F. 防御绕过战术(此 APT 组织使用到的若干技术)

G. 命令与控制战术(此 APT 组织使用到的若干技术)

H. 数据泄露战术(此 APT 组织使用到的若干技术)

三、弥补安全产品疏漏,Splunk 平台检测能力再升级

即使是最先进的安全产品也可能存在检测盲区,或被攻击者针对性防御绕过。

Splunk 非常建议广大使用者开启 Splunk ES Content Update 来不断更新检测规则,提升威胁检测的 Use Case 覆盖度与对应规则的丰富度。

另外,借助塞讯安全度量验证平台,可以通过以下方式实现 Splunk 平台检测能力的进一步提升:

识别现有安全产品的检测盲区

测试方法:使用最新的攻击技术,如无文件攻击、供应链攻击、防御绕过攻击等,对企业现有安全架构进行全面评估。

实例说明:发现某新型勒索软件能够绕过企业的 EDR 解决方案。

提供详细的技术特征

特征提取:对每个发现的漏检威胁进行深入分析,提取其独特的技术特征和行为模式。

实际应用:为绕过 EDR 的勒索软件提供详细的行为分析,包括操作系统配置、文件系统操作、注册表修改和网络连接模式等。

在 Splunk 平台上添加针对性规则

规则开发:基于提取的特征,开发专门的 Splunk 检测规则,通常包括 SPL(Search Processing Language)查询和相关的触发条件。

部署示例:针对前述勒索软件,在 Splunk 中部署基于操作系统活动和网络行为的复合检测规则。

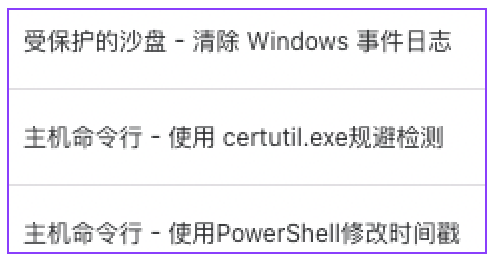

塞讯验证攻击库规则示例:

新增加 Splunk 检测规则示例:

(source="WinEventLog:Security" EventCode="4688"(Process_Command_Line="*COMPlus_ETWEnabled=0*"))

Splunk 和塞讯验证的联合方案通过系统性的攻击模拟、全面的日志分析和精准的规则优化,显著提升了企业的威胁狩猎能力。这种方法不仅能有效应对当前的安全挑战,还为企业建立了一个可持续进化的安全体系。在日益复杂的网络安全环境中,这种基于实战的、持续优化的方法无疑将成为企业抵御高级威胁的关键武器。

邮箱 y.k@whpermanent.com

电话 027-87569272

地址 湖北省武汉市洪山区文化大道555号融创智谷A10-5

关注恒景

获取最新案例及解决方案

武汉恒景伟业科技有限公司 鄂ICP备2026002508号-1  鄂公网安备42011102005986号

鄂公网安备42011102005986号

恒景动态

恒景动态